Как отключить на самсунге шифрование

Запрещено администратором, политикой шифрования или хранилищем учетных данных на Android — как исправить

для начинающих | мобильные устройства

Если вы решили отключить графический ключ, PIN-код или пароль на Android телефоне, при этом в настройках безопасности выбрать незащищенные варианты нельзя, а вместо этого вы видите сообщение о том, что это запрещено или отключено администратором, политикой шифрования или хранилищем учетных данных, в большинстве случаев исправить возникшую проблему сравнительно просто.

В этой инструкции о том, как убрать «Запрещено администратором», если выбор опций разблокировки «Провести по экрану» или отсутствие блокировки запрещено, а вам требуется отключить графический ключ, PIN или пароль и сменить способ блокировки экрана Android. Возможно, вам будет интересно: Необычные способы использования Android.

Отключено администратором, политикой шифрования или хранилищем учетных данных — снимаем запрет на смену способа блокировки

Небезопасные способы блокировки экрана могут включаться в следующих случаях: на телефоне установлено какое-то приложение, имеющее права администратора и запрещающее использование Android без графического ключа или пароля, включено шифрование хранилища телефона (для некоторых более старых моделей), по причине некоторых установленных сертификатов учетных данных. Соответственно, для снятия ограничения, можно использовать следующий порядок действий:

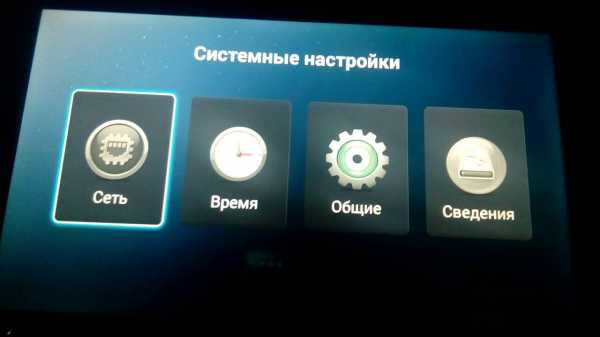

- Зайдите в список администраторов устройства. Обычный путь: Настройки — Безопасность — Администраторы. Но возможны и иные варианты (зависит от модели смартфона), например, на Samsung Galaxy последних моделей: Настройки — Биометрия и безопасность — Другие параметры безопасности — Администраторы устройства.

- Если в списке приложений, являющихся администраторами Android, присутствуют антивирусы, какие-то альтернативные блокировщики экрана, утилиты для защиты устройства, именно они могут вызывать появление сообщения «Запрещено администратором, политикой шифрования или хранилищем учетных данных». Попробуйте убрать сторонние приложения из администраторов (по умолчанию в этом списке обычно находятся лишь «Найти устройство» и «Google Pay»).

- Если предыдущий шаг не помог, попробуйте очистить хранилище учетных данных. Стандартный путь: Настройки — Безопасность — Очистка сертификатов. Другие распространенные пути: Настройки — Биометрия и безопасность — Другие параметры безопасности — Удалить учетные данные; Экран блокировки и защиты — Другие параметры безопасности — Удалить все сертификаты (учетные данные/записи).

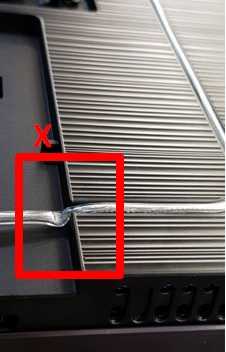

- Как правило, удаление сертификатов помогает в решении проблемы. Если же нет, проверьте, а не включено ли у вас вручную шифрование данных в хранилище. Пункт присутствует не на любом Android-телефоне и находится в Настройки — Безопасность — Шифрование. Если у вас есть такой раздел и в нем указано «Зашифровано», расшифровка может помочь в решении проблемы.

Еще раз отмечу, что в зависимости от конкретной марки телефона и версии Android, путь в настройках может слегка отличаться, но логика действий во всех случаях остается одна и та же.

Если ни один из способов не помог, а разобраться, какие еще функции безопасности устройства (а обычно дело именно в них) могут мешать снижению уровня безопасности, могу предложить лишь способ со сбросом устройства, однако при этом данные с него будут удалены и вам заранее следует позаботиться о сохранении важных файлов, аккаунтов и паролей. Также учитывайте, что если у вас подключена карта памяти, отформатированная как внутренняя память, даже если вы отключите её на время сброса, данные с неё будут более недоступны.

Сброс Android обычно выполняется в разделах «Настройки» — «Восстановление и сброс», «Настройки» — «Общие настройки» — «Сброс» и аналогичных.

В будущем, при предоставлении какому-то приложению прав администратора на Android, обращайте внимание на список прав: если в нем присутствуют пункты «Экран блокировки» и «Отслеживать попытки снятия блокировки экрана», такое приложение вновь может вызывать рассмотренную проблему.

Надеюсь, инструкция была полезной и помогла исправить ситуацию и сменить тип блокировки вашего устройства.

А вдруг и это будет интересно:

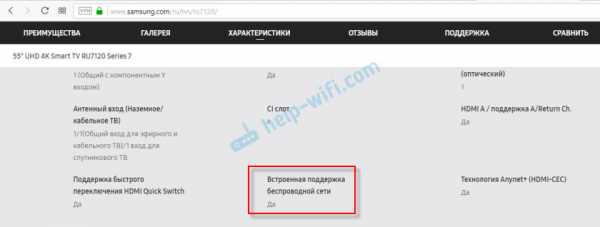

Как включить шифрование диска на жестком диске Samsung EVO SSD

Линейка SSD-накопителей Samsung может похвастаться своим аппаратным шифрованием, но меня удивляет то, что так мало подробностей об этой функции .

На самом деле, чем больше я изучал это, я заметил, что даже не включен по умолчанию , и нет четких инструкций, как его включить.

Здесь я надеюсь раскрыть часть этой тайны и показать, как включить аппаратное шифрование.

Что такое шифрование на аппаратном уровне?

Шифрование - это обработка взятия данных из стандартного состояния и их обработка, чтобы их нельзя было прочитать без «ключа» для разблокировки.

Шифрование на аппаратном уровне - это когда оборудование управляет процессом шифрования / дешифрования всех данных на диске - это дает значительные преимущества в производительности и сокращает циклы чтения / записи, что в конечном итоге сокращает срок службы диска. Без аппаратного шифрования вы все равно можете зашифровать данные, но производительность обычно снижается.

Здесь важно отметить, что диск сам по себе не шифрует данные - это необходимо делать вместе с программным инструментом шифрования, таким как BitLocker или TrueCrypt.

Как узнать, включено ли шифрование на аппаратном уровне?

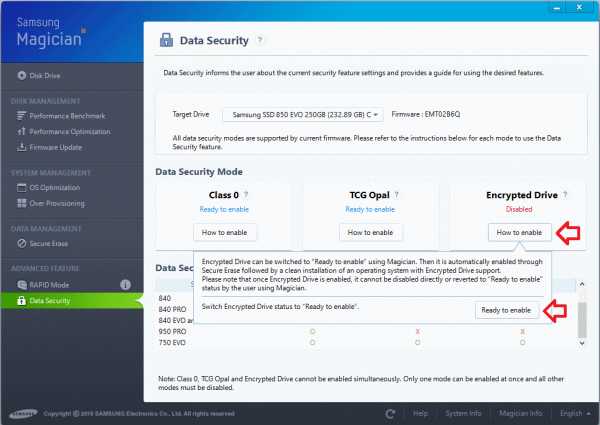

- Загрузите и установите программное обеспечение Samsung Magician на компьютер с SSD-накопителем.

- Откройте Samsung Magician и выберите «Безопасность данных» в левом меню.

- Убедитесь, что правильный диск выбран в «Целевой диск»

- В «Зашифрованный диск» вы увидите « отключено» , если он еще не включен.

-

Как включить аппаратное шифрование?

Примечание: этот процесс требует, чтобы вы стерли все существующее содержимое на SSD-диске - сделайте резервную копию и будьте готовы переустановить все.

Чтобы включить аппаратное шифрование на вашем диске Samsung, вам необходимо

- использовать программное обеспечение Samsung Magician, чтобы включить его,

- создать загрузочный USB-накопитель

- загрузите диск с подключенным SSD и следуйте инструкциям на экране

- переустановите Windows

- включите BitLocker (требуется профессиональная версия Windows) или TrueCrypt (или аналогичное стороннее платное программное обеспечение)

Шаг 1. Включите зашифрованный диск

- Загрузите и установите программное обеспечение Samsung Magician на компьютер с SSD-накопителем.

- Откройте Samsung Magician и выберите «Безопасность данных» в левом меню.

- Убедитесь, что правильный диск выбран в «Целевой диск»

- В «Зашифрованный диск» нажмите «Как включить»

- Во всплывающем окне щелкните «Готово к включению»

-

- Состояние изменится с «Отключено» на «Готово к включению»

Шаг 2: Создайте загрузочный носитель

- Теперь в левом меню выберите «Secure Erase» - теперь вам нужно будет создать загрузочный диск, вы можете сделать это с помощью CD / DVD или USB (обратите внимание, что это приведет к удалению всего существующего содержимого с USB-накопителя) .

- Используя опцию USB, вставьте USB-накопитель в компьютер.

- Нажмите «Обзор» и выберите диск из списка.

- Нажмите «Пуск» , чтобы начать процесс

Как работает шифрование SSD Samsung? | Small Business

SSD-накопители Samsung (твердотельные накопители) оснащены функцией полного шифрования накопителя для предотвращения несанкционированного доступа со стороны лиц, не владеющих паролем накопителя. Благодаря полному шифрованию дисков твердотельные накопители Samsung защищены от кражи данных из-за утери или кражи дисков или компьютеров, на которых установлены диски. Эта защита, в свою очередь, позволяет избежать высоких затрат на защиту потерянных данных от неправомерного использования.

Функции шифрования SSD Samsung

Шифрование SSD-накопителей Samsung осуществляется на аппаратной основе.Это помещает ключи шифрования в контроллер диска вместо более удобной для чтения системной памяти. SSD-накопители Samsung также используют самошифрование, при этом процесс шифрования работает автоматически с любыми данными, помещенными на диск. Используя самошифрующийся диск, Samsung гарантирует, что данные всегда защищены процессом шифрования, вместо того, чтобы полагаться на пользователя для шифрования данных в случае необходимости.

Как работает шифрование полного диска Samsung

Механизм аппаратного шифрования находится между BIOS системы и операционной системой, размещенной на диске.Любые данные, проходящие через механизм, должны быть незашифрованными для использования. Когда система загружается, вы должны ввести ключевое слово в систему до того, как операционная система сможет быть загружена. После использования ключевого слова система работает нормально. Фактически, содержимое постоянно не зашифровывается при чтении с диска и зашифровывается при записи на диск. Когда компьютер выключен, данные на диске снова становятся нечитаемыми, пока пароль не будет изменен. В большинстве систем полнодискового шифрования используется метод программного шифрования, но метод Samsung более безопасен, так как ключ не может оставаться в энергозависимой памяти, и нет необходимости активировать процесс шифрования при каждом использовании.

256-битная безопасность

Samsung использует 256-битный ключ шифрования для защиты данных от взлома методом грубой силы. Подбор паролей - это подход, при котором используется последовательность паролей до тех пор, пока один из них не сработает. С 256-битными ключами шифрования время, необходимое для атаки методом перебора, недопустимо даже для высокоскоростных систем: определение правильной последовательности ключей может занять до тысяч лет.

Влияние шифрования на производительность накопителя

Шифрование иногда может замедлить работу накопителя, так как зашифрованные данные доступны и сохраняются на диске.Шифрование SSD от Samsung незначительно влияет на производительность накопителя, в первую очередь потому, что ни одна часть диска не остается незашифрованной, а также потому, что накопитель использует решение для аппаратного шифрования. При их сочетании не возникает задержки, поскольку данные проходят промежуточный этап программного расшифровывания файла для чтения, а затем его повторного шифрования для записи. Аппаратное шифрование значительно сокращает время, которое потребуется для программного решения, уменьшая время задержки до такой степени, что оно становится незаметным во время использования.

.Отключить аппаратное шифрование BitLocker на уязвимых твердотельных накопителях

Вчера в аппаратном шифровании, реализованном на некоторых твердотельных накопителях, была обнаружена уязвимость. К сожалению, BitLocker в Windows 10 (и, возможно, также в Windows 8.1) делегирует обязанности по безопасному шифрованию и защите данных пользователя производителю диска. Когда доступно аппаратное шифрование, оно не проверяет надежность шифрования и отключает собственное программное шифрование, что делает ваши данные уязвимыми.Вот обходной путь, который вы можете применить.

РЕКОМЕНДУЕТСЯ: щелкните здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы

Даже если вы включите шифрование BitLocker в системе, Windows 10 может не шифровать ваши данные с помощью программного шифрования, если диск передает операционной системе, что он использует аппаратное шифрование. Даже если ваш диск поддерживает шифрование, его можно легко взломать из-за использования пустой ключевой фразы.

Недавнее исследование показывает, что у продуктов Crucial и Samsung есть много проблем с твердотельными накопителями.Например, некоторые модели Crucial имеют пустой мастер-пароль, разрешающий доступ к ключам шифрования. Вполне возможно, что микропрограммы, используемые в другом оборудовании различных производителей, также могут иметь аналогичные проблемы.

В качестве обходного пути Microsoft предлагает отключить аппаратное шифрование и переключиться на программное шифрование BitLocker, если у вас есть действительно конфиденциальные и важные данные.

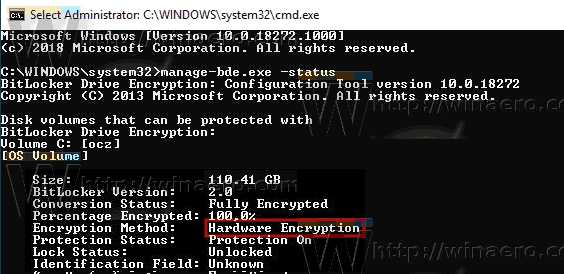

Прежде всего, вам необходимо проверить, какой тип шифрования в настоящее время использует ваша система.

Проверить состояние шифрования диска BitLocker для диска в Windows 10

- Откройте командную строку с повышенными привилегиями.

- Введите или скопируйте и вставьте следующую команду:

manage-bde.exe -status

- См. Строку «Метод шифрования». Если он содержит «Аппаратное шифрование», то BitLocker полагается на аппаратное шифрование. В противном случае используется программное шифрование.

Вот как переключиться с аппаратного шифрования на программное шифрование с помощью BitLocker.

Отключить аппаратное шифрование BitLocker

- Полностью отключите BitLocker, чтобы расшифровать диск.

- Откройте PowerShell от имени администратора.

- Введите команду:

Enable-BitLocker -HardwareEncryption: $ False - Включите BitLocker снова.

Если вы системный администратор, включите и разверните политику «Настроить использование аппаратного шифрования для дисков операционной системы».

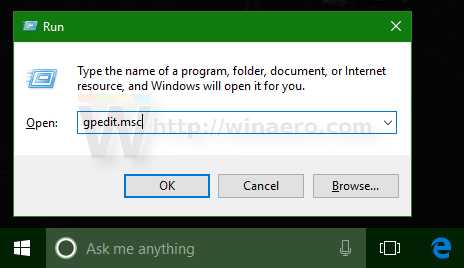

Отключить аппаратное шифрование BitLocker с помощью групповой политики

Если вы используете Windows 10 Pro, Enterprise или Education, вы можете использовать приложение Local Group Policy Editor для настройки упомянутых выше параметров с помощью графического интерфейса.

- Нажмите вместе клавиши Win + R на клавиатуре и введите:

gpedit.msc

Нажмите Enter.

- Откроется редактор групповой политики. Перейдите в раздел Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Шифрование диска BitLocker \ Диски операционной системы . Установите параметр политики Настроить использование аппаратного шифрования для дисков операционной системы с по Отключено .

Кроме того, вы можете применить настройку реестра.

Отключить аппаратное шифрование BitLocker с помощью настройки реестра

- Открыть редактор реестра.

- Перейдите к следующему разделу реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ FVE

Совет: узнайте, как одним щелчком мыши перейти к нужному разделу реестра.

Если у вас нет такого ключа, то просто создайте его.

- Здесь создайте новое 32-битное значение DWORD OSAllowedHardwareEncryptionAlgorithms . Примечание. Даже если вы используете 64-битную Windows, вам все равно необходимо использовать 32-битный DWORD в качестве типа значения.

Оставьте значение 0. - Чтобы изменения, сделанные настройкой реестра, вступили в силу, перезапустите Windows 10.

Вот и все.

РЕКОМЕНДУЕТСЯ: Щелкните здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы

Вы здесь: Домашняя страница »Windows 10» Отключить аппаратное шифрование BitLocker на уязвимых твердотельных накопителях

Поддержите нас

Winaero очень надеется на вашу поддержку. Вы можете помочь сайту продолжать приносить вам интересный и полезный контент и программное обеспечение, используя следующие параметры:

Биткойн: 18amKj99FCPUfnnpqZ6XCG2h4TGeUTCeY7

Свяжитесь с нами

Для вашего удобства вы можете подписаться на Winaero на следующих веб-сайтах и в сервисах.

Кроме того, вы можете поделиться этим постом.

Эта запись была опубликована в Windows 10 и помечена как Windows 10 Bitlocker, Windows 10 Bitlocker Disable Hardware Encryption on , автор: Сергей Ткаченко.О Сергее Ткаченко

Сергей Ткаченко - разработчик программного обеспечения из России, который основал Winaero еще в 2011 году. В этом блоге Сергей пишет обо всем, что связано с Microsoft, Windows и популярным программным обеспечением. Следуйте за ним в Telegram, Twitter и YouTube.

.Справка по созданию образов и развертыванию ОС

Как отключить шифрование BitLocker?

BitLocker можно отключить в следующих режимах на компьютере обработки изображений:

- Через командную строку Windows

- В режиме графического интерфейса Windows

- В режиме оболочки Windows Power

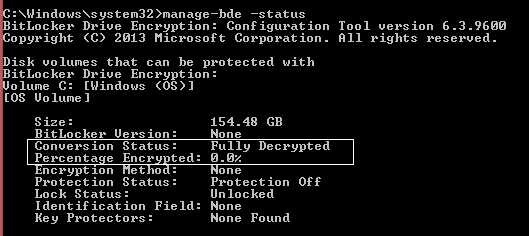

1) Через командную строку Windows

Убедитесь, что вы вошли в учетную запись администратора, чтобы отключить шифрование Bitlocker. Следуйте приведенным ниже инструкциям, чтобы отключить шифрование Bitlocker с помощью командной строки.

- Откройте командную строку в режиме администратора.

- Чтобы проверить статус шифрования BitLocker в системе, выполните команду, приведенную ниже.

manage-bde -status

- Убедитесь, что результаты для требуемых дисков (C :, D: и т. Д.) Следующие.

Статус преобразования: Полностью расшифровано

Процент зашифрованных: 0,0%

- Если результат "Процент зашифрованных: 100.0% ", расшифруйте BitLocker для необходимых дисков с помощью команд, приведенных ниже.

manage-bde -off <буква диска>:

Например: manage-bde -off C: - Проверьте состояние BitLocker после отключения с помощью команды ( manage-bde -status ) и убедитесь, что « Percentage Encrypted: 0,0% », прежде чем продолжить процесс создания образа.

2) В режиме графического интерфейса Windows

Убедитесь, что у вас есть учетные данные администратора для отключения шифрования битлокерами.Следуйте инструкциям ниже, чтобы отключить шифрование битлокерами в режиме графического интерфейса,

- Щелкните Пуск , щелкните Панель управления , щелкните Система и безопасность , а затем щелкните Шифрование диска BitLocker .

- Найдите диск, на котором вы хотите отключить шифрование диска BitLocker, и нажмите Отключить BitLocker .

- Появится сообщение о том, что диск будет расшифрован и что расшифровка может занять некоторое время.Нажмите Отключить BitLocker / Расшифровать диск , чтобы продолжить, и выключите BitLocker на диске.

Это может занять некоторое время, чтобы расшифровать диск и снять защиту BitLocker.

ПРИМЕЧАНИЕ:

Вы можете убедиться, что шифрование BitLocker удалено, проверив, удален ли значок блокировки Bitlocker на конкретном диске, и обратившись к определенному диску. Вы можете повторить те же шаги, чтобы отключить шифрование Bitllocker на других дисках.

3) В режиме Windows Powershell

Чтобы отключить шифрование Bitlocker в режиме Windows Powershell, в вашей системе должна быть установлена оболочка Windows Power. Если нет, загрузите и установите соответствующую версию Windows Powershell с веб-сайта Microsoft. Также проверьте системные требования Powershell, прежде чем продолжить установку.

Примечание: Если раздел с операционной системой содержит какие-либо ключи автоматической разблокировки, командлет для отключения шифрования битлокерами не будет работать.Вы можете использовать команду Clear-BitLockerAutoUnlock в окне Powershell, чтобы удалить все ключи автоматической разблокировки, чтобы отключить BitLocker для раздела.

Отключить Bitlocker для всех томов

- Откройте Windows Powershell в режиме администратора и выполните следующие команды

- PS C: \> $ BLV = Get-BitLockerVolume

- PS C: \> Отключить-BitLocker -MountPoint $ BLV

- Проверьте процесс дешифрования, используя метод ниже

- Выполнить команду: PS C: \> Get-BitlocerVolume

- Проверить ход дешифрования в «Состояние тома» и «Процент шифрования» .Также эти значения должны быть «FullyDecrypted», и 100%, чтобы подтвердить завершение дешифрования.

- Прогресс можно увидеть в панели управления -> Система и безопасность -> BitLocker Drive Encryption .

или

Отключить Bitlocker для одного тома

- Открыть Windows Powershell в режиме администратора

- Отключить-BitLocker -MountPoint "C:"

- Проверьте процесс дешифрования, используя метод ниже

- Выполните команду: PS C: \> Get-BitlocerVolume -MountPoint "C:"

- Проверить ход дешифрования в «Состояние тома» и «Процент шифрования» .Также эти значения должны быть «FullyDecrypted», и 100%, чтобы подтвердить завершение дешифрования.

- Прогресс можно увидеть в панели управления -> Система и безопасность -> BitLocker Drive Encryption .

или

Подождите, пока не появится сообщение о том, что шифрование Bit locker выключено.

.